Kuidas kaitsta oma veebiandmeid avalike ja külaliste WiFi-võrkude kasutamise ajal (09.15.25)

Tänapäeval, kui nõudlus olla alati ühendatud, kasvab pidevalt, on raske ilma Internetita hakkama saada. Meile on muutunud alati vajalikuks kontrollida oma e-kirju, postitada värskendusi sotsiaalmeediasse, suhelda teiste inimestega ja jõuda tööle. Õnneks leiate tasuta WiFi-ühenduse peaaegu kõikjalt - koolidest, kohvikutest, raamatukogudest, parkidest, rongijaamadest, lennujaamadest jne. Avalikud WiFi-võrgud on hõlbustanud meil Interneti-ühenduse loomist väljaspool kodu. Lisaks, kes ei soovi tasuta WiFi-ühendust? Mobiilne andmeside võib olla kallis. Gigabaidine mobiilne andmeside võib teile maksta 30 dollarit (AT & T), samas kui keskmine andmekulu on umbes 4 GB LTE andmeside eest 45 dollarit kuus. Kui teie mobiilsidepaketiga ei kaasne tohutut andmesidet, on tasuta WiFi suurepärane õnnistus.

Avaliku tasuta WiFi-ühenduse loomisega kaasnevad aga turva- ja privaatsusriskid. Kui loote ühenduse avaliku hotspotiga otse ja ilma VPN-i kaitseta, puutute kokku igasuguste pahatahtlike veebirünnakutega, nagu identiteedivargus, andmelekked, võrgus toimuva tegevuse jälgimine, piiratud sirvimine, arvuti kaaperdamine ja muu turvalisus ohud.

Avalikud WiFi turvariskidInimesed arvavad sageli, et avalik WiFi pakub sama võrgukaitset kui koduvõrk. See on kõike muud kui reaalne. See võib olla tüütu, kui peate oma parooli sisestama iga kord, kui soovite koduvõrguga ühenduse luua, kuid see kaitseb teid siiski veebirünnakute eest. See mitte ainult ei takista teie naabril Interneti-ühenduse väljaviskamist, vaid krüpteerib teie andmed ja kaitseb neid uudishimulike pilkude eest. Siin on mõned riskid, mis võivad ilmneda avaliku WiFi-võrguga ühenduse loomisel:

- Külaliste WiFi-võrkudel pole vaikimisi parooli. See tähendab, et kõik, mis sellest läbi läheb, pole krüpteeritud. Igaüks, kellel on isegi lihtne tööriist või skript, saab vaadata, millistel veebisaitidel olete käinud. Samuti saavad nad teie saadetud e-kirju pealt lugeda ja lugeda, pääseda juurde arvutis olevatele failidele ja vaadata teie paroole. Kõik avalikud WiFi-ühendused on ühesugused - olgu siis kooli raamatukogus või nurga taga asuvas kohvikus.

- Isegi kui ründajat pole läheduses, annate oma privaatsuse ja turvalisuse ikkagi selles avalikus võrgus olevate inimeste kätte. Teil võib olla uusim viirusetõrje, kuid pahavara võib levida teistelt teie võrgu kasutajatelt teie arvutisse, ilma et te seda isegi teaksite. Õnneks on Wi-Fi nuhkimine SSL-krüpteerimise kasutuselevõtuga muutunud keerulisemaks. Seda suundumust kasutavad peaaegu kõik veebisaidid, eriti populaarsed. Kui näete külastatava veebisaidi aadressil HTTPS-i, tähendab see, et veebisait kasutab turvalist veebistandardit. Nii et isegi kui inimesed saavad teie külastatud veebisaite jälgida, ei näe nad e-posti aadressi ega parooli, mida kasutasite sisselogimiseks. SSL-i kasutamine on vaid üks samm Interneti turvalisuse suurendamiseks, kuid sellest ei piisa. Tegelikult saab igaüks SSL-ist mööda minna ühe meetodi abil, mida käsitleme allpool.

- Üks levinumaid ohte avalikule wifi turvalisusele on turvaeksperdi Moxie Marlinspike 2009. aastal Black Hat DC-s esitatud HTTPS-i eemaldamise rünnak. Tööriist sslstrip kaaperdab teie võrgu HTTPS-liikluse ja suunab selle HTTP-versiooni, kus ründaja saab teie teavet koguda, ilma et te seda isegi teaksite. Risk tuleneb asjaolust, et enamik inimesi ei pruugi veebisaiti külastades sisestada tingimata https: //. Nii et kui nad esimest korda saiti külastavad, lähevad nad HTTP-versiooni. Enamik veebisaite teeb kasutaja suunamise HTTP-saidilt HTTPS-i versioonile. Mida sslstrip teeb, on see, et see katkestab ümbersuunamise ja saadab kasutaja hoopis HTTP-sse tagasi. Seejärel saab ründaja kogu teie teavet silmapiiril vaadata. Sslstripi kasutamine on natuke keeruline, kuna häkker peab selle toimimiseks installima Pythoni ja pythoni “twisted-web” mooduli. Kuid sellised tööriistad nagu WiFi-ananass on avalikus WiFi-s teabe varastamise lihtsustanud. Wi-Fi ananass on vahva väike tööriist, mille Hak5 lõi 2008. aastal. See tööriist oli algselt mõeldud läbitungimistesturitele ehk „pliiatsi testijatele“ võrgu haavatavuste paljastamiseks. Seade on muutunud populaarseks mitte ainult pliiatsi testijate, vaid ka häkkerite jaoks, sest see on teinud andmete varguse lihtsamaks. Vaid mõne hiireklõpsuga saab häkker esineda avalikus WiFi-võrgus, suunates kasutaja nende kaudu legitiimse ruuteri asemel. Sealt saab häkker sundida kasutajat külastama kõiki pahavara ja klahvilogeritega asustatud veebisaite ning selle tulemusel saavad kurjategijad teavet varastada või arvuti kaaperdada ja lunaraha küsida. Veelgi halvem on see, et seda on lihtne kasutada, et isegi lapsed saavad sellega hakkama.

Mõnikord pole häkkeritel vaja teie teabele juurdepääsemiseks isegi tehnilisi teadmisi ega kogemusi. Näiteks kui loote ühenduse hotelli WiFi-võrguga ja unustasite oma Windowsi jagamisseadeid muuta, on kõigil võrgus olevatel isikutel võimalik teie jagatud failidele juurde pääseda - häkkimist pole vaja. Ja kui teie jagatud failid pole isegi parooliga kaitstud, muudate lihtsalt teistele inimestele teie jagatud failide nägemise.

2010. aastal vabastati Firefoxi laiendus nimega Firesheep, et näidata seansikaaperdamise ohtu veebisaitide kasutajatele, kes krüptivad ainult sisselogimisprotsessi, mitte sisselogimisel loodud küpsiseid. Tulelammas võtab pealt krüptimata sisselogimisseansi küpsised veebisaitidelt nagu Facebook ja Twitter, seejärel kasutab küpsist kasutaja identiteedi saamiseks. Seejärel kuvatakse brauseri küljeribal ohvrite kogutud andmed ja ründajale jääb vaid nimele klõpsamine ning häkker võtab ohvri seansi automaatselt üle.

Muud tööriistad võimaldavad teil seda teha isegi Android-telefonis või muus mobiilseadmes. Üks levinud nipp on võltsvõrgu loomine, mida nimetatakse ka meepotiks, et söödaks kasutajaid. Tavakasutajate jaoks ei tundu võrk kohatu ega kahtlane, kuna nende nimi on sarnane õigustatud võrkudega. Näiteks võite kohata Starbucksi WiFi-ühendust või mõnda muud WiFi-võrku, mis on nimetatud piirkonnas asuva ettevõtte või ettevõtte järgi. Kuid need kärgpallid on häkkerite omanduses ja neid jälgitakse.

Hotel HotspotHotellides pole kunagi hea ühendada WiFi-võrkudega, kuna need on rünnakute suhtes haavatavad. Nendes võrkudes on võrku ühendatud sageli palju kasutajaid ja häkkerid saavad lihtsalt viibida ükskõik millistes tubades, kogudes pahaaimamatutelt hotellikülastajatelt teavet. Lisaks ei investeeri enamik hotelle õigesse turvalisusesse, mis tähendab, et enamik hotelle on varustatud sama riistvaraga.

Üks konkreetne 2015. aasta juhtum näitas, et 277 hotelli kogu maailmas on rünnakute suhtes haavatav. Need hotellid kasutasid külaliste WiFi-võrkude seadistamiseks ANTlabsi seadet InGate. Kuid see seade osutus häkkerite suhtes haavatavaks ja võimaldas neil pääseda juurde kasutajate andmetele, eriti hotelli valduses olevatele krediitkaardiandmetele.

Õnneks on ANTlab ähvardanud ohtu, vabastades turvapaiga. seadme tarkvara värskendamiseks. Plaaster tuleb siiski käsitsi installida ja pole teada, kas hotell, kuhu olete sisse loginud, on selle haavatavuse parandanud. Õppitud õppetund: ärge usaldage hotellide WiFi-võrke.

See nõuanne on eriti kasulik ettevõtete juhtidele, kes reisivad sageli koosolekutele, konverentsidele või muudele äriüritustele. Ei ole valus olla eriti ettevaatlik. 2014. aastal sai edukas turvafirma Kaspersky Lab teada, et häkkerid käitavad DarkHoteli nimelist pahavara, mis on suunatud Aasia hotellides peatuvatele ärijuhtidele. Pahavara on odupüük nuhkvara, mis ründab valikuliselt hotellis viibivaid ärijuhte. Ja DarkHotel teeb seda, luurates hotelli avaliku WiFi-võrgu kaudu. Kui külastaja logib sisse WiFi-võrku, ilmub leht ja palutakse neil alla laadida Messengeri, Flash Playeri või muu tarkvara uusim versioon. Seejärel on pahavara tagasisidet installitud tarkvaral, varastades ettevõtte juhtidelt tundlikke andmeid.

WiFi Protector for Business NetworkEttevõtetele ja ettevõtetele kuuluvad WiFi-võrgud on rikkalikud häkkerite sihtmärgid. Ehkki enamik ettevõtteid investeerib andmeturbesse, jääb külalise WiFi sageli avatuks ja kaitsmata. See jätab ohtu kliendid, külastajad ja töötajad. Kahjuks pole nii palju lahendusi, mis pakuksid külalise WiFi jaoks piisavat võrgukrüptimist.

Kuna võrk pole krüpteeritud, on kasutajad ohtudele, näiteks keskel olevale inimesele, haavatavad. rünnakud, Interneti nuhkimine, paroolivargused, pahavara nakatamine. Kuigi mõned ruuterid üritavad portaalilehe seadistamisega riske minimeerida, toob see sageli kaasa muid probleeme.

Mõni ruuter, näiteks Linksys ja Belkin, kasutavad HTTPS-i asemel HTTP-d, avades selle kasutajatele mitmesuguseid riske . See tähendab ka seda, et kõik, kes WiFi-liiklust nuhivad, saavad teie parooli selle sisestamisel vaadata.

Mõni külaline WiFi-võrk on endiselt süüdi WEP-i või traadiga samaväärse privaatsuse kasutamises, mis on aegunud ja millest saab hõlpsasti mööda minna. Uuemad versioonid WPA ja WPA2 pakuvad suuremat kaitset kui nende eelkäijad.

Kuidas avalikus WiFi-s ohutuks jäädaMe ei ütle, et avalike WiFi-võrkude või külalistega ühenduse loomine on täiesti ebaturvaline võrkudes. Need tasuta WiFi-võrgud võivad olla kasulikud, kui mobiilsideandmed on otsas või kui olete väljas ja peate kontrollima e-posti aadressi või midagi muud. Avaliku WiFi turvalisuse parandamiseks on palju viise, nii et te ei peaks muretsema oma teabe lekitamise või varastamise pärast. Siin on mõned neist:

1. Kontrollige võrku, millega ühendate.Kui olete hotellis või kohvikus, küsige töötajatelt, millise võrguga peaksite ühenduse looma. Ründajatel on lihtne luua meepott, näiteks „Kohviku WiFi” või „Hotelli WiFi”, et meelitada külastajaid selle võltsvõrguga ühendust võtma ja teie andmeid varastama.

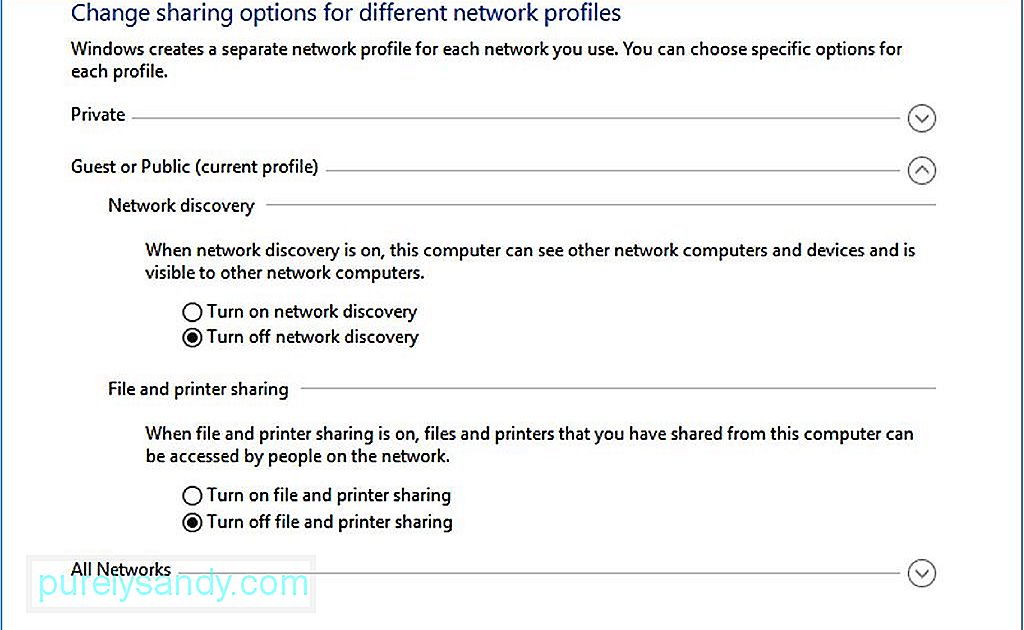

2. Kontrollige jagamisseadeid.Kasutajad unustavad selle sageli seadistamata ja muutuvad häkkerite teadmatuks ohvriks. Jagamisseadete kontrollimiseks Windowsis minge menüüsse Seaded & gt; Võrk ja Internet & gt; Jagamisvalikud. Klõpsake nuppu Lülita võrguotsing välja ja Lülita failide ja printerite ühiskasutus välja, et takistada teistel teie failidele või arvutile juurdepääsu.

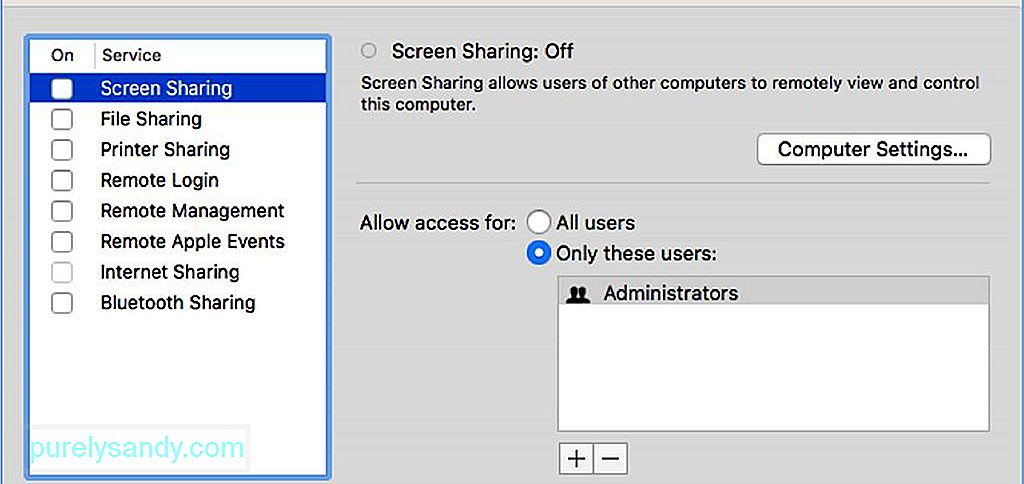

Kui kasutate Maci, minge jaotisse Süsteemieelistused & gt ; Üksuste jagamine ja tühjendage nende märkimine, mida te ei soovi oma võrgus jagada.

Lisakaitse tagamiseks peaksite lubama ka tulemüüri. Mõned kasutajad keelavad selle sätte lubasid küsivate rakenduste või tarkvara tõttu. Ehkki see võib kohati tunduda tüütu, aitab tulemüüri sisselülitatuna ründajaid teie arvutis ringi torkida.

Kui kasutate Windows 10, minge menüüsse Seaded & gt; Värskenda & amp; Turvalisus & gt; Windowsi turvalisus & gt; Tulemüür & amp; võrgu kaitse. Järgmisena veenduge, et domeenivõrgu, eravõrgu ja avaliku võrgu jaoks on tulemüür sisse lülitatud.

Maci kasutajate jaoks minge jaotisse Süsteemieelistused & gt; Turvalisus & amp; Privaatsus, seejärel klõpsake vahekaarti tulemüür. Tulemüüri seadete muutmiseks klõpsake akna vasakus alanurgas oleval kuldsel lukul.

4. Hoidke oma operatsioonisüsteem ja rakendused ajakohased.See on kohustuslik, eriti brauserite, laienduste ja pistikprogrammide jaoks, nagu Flash ja Java. Enamik pahavara meelitab kasutajaid neid pistikprogramme värskendama, nii et kui teie oma värskendatakse, ei lange te enam nende trikkide poole.

5. HTTP asemel kasutage HTTPS-i.Veebisaidi sirvimisel minge kindlasti HTTP asemel HTTPS-i versioonile. Kui brauser ei suunata teid automaatselt saidi HTTPS-i versiooni, peab stseeni taga midagi toimuma, nii et tippige lihtsalt aadressiribale otse HTTPS. Sagedasti külastatavate veebisaitide jaoks saate järjehoidja lisada saidi HTTPS-versioonile, nii et te ei langeks sslstrip-häkkerite ohvriks. Samuti saate installida laiendusi nagu HTTPS Everywhere, mis sunnib brausereid nagu Safari, Chrome, Opera ja Firefox HTTPS-ile ümber suunama ja kasutama SSL-krüptimist kõikidel veebilehtedel.

6. Luba kaheastmeline autentimine.Enamik veebisaite, nagu Gmail, Facebook ja internetipanga saidid, on nüüd varustatud kaheastmelise autentimise funktsioonidega. See saadab kas ajaliselt tundliku koodi, numbri või fraasi, mille peate oma sisselogimise jätkamiseks sisestama. Kood saadetakse e-posti, tekstisõnumi või mobiilirakenduse kaudu. Nii et kui keegi logib teie kontole sisse asukohast või seadmest, mida te pole varem kasutanud, hoiatab veebisait teid sisselogimisest ja peate sisselogimise kinnitama teile saadetud koodi abil.

7. Ärge külastage avalikus WiFi-võrgus tundlikke veebisaite.Turvaprobleemide vältimiseks ärge tehke oma veebipoode ega veebipanga toiminguid avaliku WiFi-võrgu abil. Kui teil on vaja pääseda Paypalile või peate tasuma arveid oma veebipanga konto kaudu, tehke seda privaatvõrgus. Tasuta WiFi-ühenduse osas ei saa te kunagi päris turvaline olla, nii et kui olete sirvimise lõpetanud, katkestage WiFi-ühenduse loomine või lülitage seade välja. Mida kauem on teie seade võrguga ühendatud, seda suurem on võimalus, et ründaja leiab haavatavusi.

8. Investeerige avaliku WiFi parimasse VPN-i.Veebiturvalisuse parandamiseks on oluline investeerida sellisesse heasse VPN-i klienti nagu Outbyte VPN. Seal on palju VPN-e, kuid avaliku VPN-i jaoks parim VPN peaks olema turvaline ja ei pea teie tegevuste logi.

Kuidas VPN-iga avalikku WiFi-turvalisust parandadaVirtuaalne privaatne võrk või VPN võimaldab teil Interneti kaudu ühenduse luua turvalise serveriga. Kogu teie ühendus läbib selle serveri ja kõik on krüptitud tugevalt, et vältida nuhkimist. Isegi kui loote ühenduse avaliku WiFi-võrguga, näevad häkkerid ainult hulga juhuslikke märke, mida nad ei suuda dešifreerida. VPN-ist mööda minna on praktiliselt võimatu.

VPN-i kasutamisel loob teie arvuti digitaalse tunneli, mille kaudu teie andmed saadetakse. Neid Interneti kaudu saadetud andmeid nimetatakse pakettideks ja iga pakett sisaldab osa teie andmetest. Iga pakett sisaldab ka teie kasutatavat protokolli ja teie IP-aadressi. Nii et kui loote Interneti-ühenduse VPN-i kaudu, saadetakse need paketid teise paketina. Välimine pakett tagab teie andmete turvalisuse ja kaitseb teie teavet pahatahtlike häkkerite eest.

Peale selle lisab VPN-i krüptimine teie andmetele veel ühe kaitsekihi. Krüptimise taseme määrab VPN-kliendi kasutatav turbeprotokoll. Parima VPN-i kasutamine avaliku WiFi jaoks on oluline veendumaks, et teie VPN kasutab Interneti-ühenduse jaoks kõige turvalisemat krüptimist. Need on mõned levinumad krüptimisprotokollid, mida VPN-i pakkujad sageli kasutavad.

- PPTP või punkt-punkt tunneli protokoll . Seda protokolli toetab enamik VPN-i ettevõtteid, kuid see on aegunud ja pole aastate jooksul enam turvaline. See ei krüpteeri teie ühendust, vaid loob selle asemel kliendi ja serveri vahel GRE või Generic Routing Encapsulation tunneli. GRE tunnel ümbritseb teie ühendust, kaitstes teie andmeid uudishimulike pilkude eest. Kapseldamisprotsessi tulemuseks on tavaliselt kehv jõudlus ja aeglane kiirus, eriti kui ribalaiust pole piisavalt.

- L2TP / IPSec või 2. kihi tunneli protokoll . L2TP on PPTP uuendus, millele on lisatud krüptimiseks täiendav kaitse IPSec. See pakub kõrget turvalisust ja seda toetavad enamik VPN-i pakkujaid.

- SSTP ehk Secure Socket Tunnel Protocol . See on uus protokoll, mis kasutab krüptimiseks SSLv3 / TLS-i. See tähendab, et SSTP võib TCP-porti 443 või HTTPS-i kasutades läbida enamiku tulemüüre ja puhverservereid.

- OpenVPN . See on üks uusimaid ja turvalisemaid VPN-kliente, mida toetavad olulised VPN-i pakkujad. Seda haldab open-img kogukond ja krüptimiseks kasutab OpenSSL-i. OpenVPN kasutab kiiruse ja jõudluse tagamiseks UDP- ja TCP-protokolle.

Lisaks WiFi-kaitsjana tegutsemisele on VPN-il ka palju eeliseid, millest mõned kasutajad pole teadlikud . Siin on mõned neist:

- Sisupiirangute ümbersõit . Tunneliseerides ühenduse turvaliste serverite kaudu, võimaldab VPN avada piiratud sisu. Näiteks pääsete blokeeritud veebisaitidele, sealhulgas sotsiaalmeedia ja video voogesitussaitidele, isegi kui olete ühendatud külalise WiFi-võrguga. Geograafiliselt piiratud sisule pääseb juurde ka VPN-i kaudu. Nii et kui soovite Netflix USA-d vaadata mujalt maailmast, peate vaid ühenduse loomiseks VPN-i kaudu ja teie IP-aadress maskeeritakse, et näidata, et asute samas piirkonnas. Seejärel saate vaadata sisu, mis piirdub selle piirkonnaga, antud juhul USA-ga.

- Anonüümne sirvimine . Alati, kui loote Interneti-ühenduse, jätate alati digitaalse jälje, mille saab jälitada teilt. Näiteks kui külastate veebisaiti, logib külastatav veebisait teie IP-aadressi ja muu teabe. VPN-i kasutamisel maskeeritakse teie identiteet, kuna teie teave on krüptitud. Isegi teie Interneti-teenuse pakkuja ei saa teid nuhkida.

- Kiire Interneti-ühendus . Enamik Interneti-teenuse pakkujaid piirab Interneti-ühendust, kui nad tuvastavad, et kasutate liiga palju andmeid. Veebimängud ja videote voogesitus on peamised süüdlased, mis põhjustavad Interneti piiramist ja mõnikord isegi ummistust. VPN peidab teie võrgutegevused, et Interneti-teenuse pakkujad ei saaks teid jälgida, vältides seega Interneti-ühenduse piiramist.

Pidage siiski meeles, et teie VPN-i kaitse ja jõudluse määr sõltub kasutatavast protokollist, serveri asukohast ja serverist läbiva liikluse hulgast. Paljud ettevõtted pakuvad tasuta VPN-i, kuid uurige, sest võite pettuda alles lõpuks. Lisaks lisamistele kehtivad tasuta VPN-i rakenduste piiratud ribalaius ja andmesidemahud. 100% turvalise ja usaldusväärse ühenduse tagamiseks on parem investeerida tasulisse VPN-teenusesse - oma turvalisuse ja meelerahu huvides.

Youtube video: Kuidas kaitsta oma veebiandmeid avalike ja külaliste WiFi-võrkude kasutamise ajal

09, 2025