Kõik, mida peate teadma, kui Mac on nakatunud uue hõbevarva pahavaraga (09.15.25)

Kui arvate, et teie Mac on pahavara eest kaitstud, mõelge uuesti. Pahavara autorid on osanud erinevate platvormide, sealhulgas macOS-i haavatavuste ärakasutamisel. See ilmneb varasematest Mac-i sihtinud pahavarainfektsioonidest, sh pahavara Shlayer ja pahavara tipptulemustest.

Mis on Silver Sparrow macOSi pahavara?Viimasel ajal on Red Canary, Malwarebytes ja VMware Carbon Black turvauurijad avastas uue macOS-i pahavara, mis nakatas kogu maailmas üle 40 000 Maci. See uus oht kannab nime Silver Sparrow. Malwarebytesi andmetel on pahavara levinud 153 riigis, kusjuures kõrgeima kontsentratsiooniga on Ameerika Ühendriigid, Ühendkuningriik, Kanada, Prantsusmaa ja Saksamaa. On ebaselge, kui palju neist 40 000-st on M1 Mac ja me ei tea täpselt, kuidas jaotus välja näeb.

Teadlased on märkinud, et kuigi Silver Sparrow kujutab nakatunud seadmele piisavalt tõsist ohtu, ei avalda see mingit pahatahtlikku käitumist, mida tavalisest macOS-i reklaamvara sageli eeldatakse. See muudab pahavara veelgi segadust tekitavaks, kuna turvaekspertidel pole aimugi, milleks pahavara mõeldud on.

Kuid teadlased märkasid, et pahatahtlik tarkvara oli valmis pahatahtlikku kasulikku koormust alati tarnima. Uurimisel ei ole Silver Sparrow macOSi pahavara tüvi kunagi nakatunud seadmetesse pahatahtlikku kasulikku koormust pakkunud, kuid nad hoiatasid mõjutatud Maci kasutajaid, et see kujutab oma uinunud käitumisest hoolimata endiselt olulisi riske.

Ehkki teadlased ei ole täheldanud, et hõbevarras pakub täiendavat pahatahtlikku kasulikku koormust, muudab selle hõbedane varblane mõistlikult tõsiseks ohuks selle M1 kiibi ühilduvus, ülemaailmne haare, kõrge nakatumise määr ja operatiivne küpsus. Turvaeksperdid avastasid ka, et Maci pahavara ühildub nii Inteli kui ka Apple Siliconi protsessoritega.

Siin on Silver Sparrow pahavara evolutsiooni ülevaatlik ajakava:

- august 18. 2020: pahavara versiooni 1 (mitte M1 versioon) tagasihelistamisdomeen api.mobiletraits [.] Com loodi

- 31. august 2020: pahavara versioon 1 (mitte M1 versioon) esitati VirusTotalile

- 2. september 2020: fail.json, mida nähti pahavara versiooni 2 käivitamisel, esitati VirusTotalile

- 5. detsember 2020: pahavara versiooni 2 (M1 versioon) tagasihelistamisdomeen lõi api.specialattributes [.] com lõi

- 22. jaanuar 2021: PKG-faili versioon 2 (sisaldab M1-binaarset faili) esitati VirusTotalile

- 26. jaanuar 2021: Red Canary tuvastab Silver Sparrow pahavara versiooni 1

- 9. veebruar 2021: Red Canary tuvastab Silver Sparrow pahavara versiooni 2 (M1 versioon)

Turvafirma Red Canary avastas uue pahavara, mis on suunatud uute M1 protsessoritega varustatud Macidele. Pahavara nimi on Silver Sparrow ja see kasutab käskude täitmiseks macOS Installeri Javascripti API-d. Siin on, mida peate teadma.

Keegi ei tea täpselt. Kord Mac Silveris ühendub Sparrow serveriga kord tunnis. Turvalisuse uurijad on mures, et see võib valmistuda suureks rünnakuks.

Turvafirma Red Canary usub, et kuigi Silver Sparrow on nüüdseks veel pahatahtliku kasuliku koormuse kätte andnud, võib see kujutada üsna tõsist ohtu.

Pahavara on muutunud märkimisväärseks, kuna see töötab Apple'i M1 kiibil. See ei tähenda tingimata, et kurjategijad sihivad spetsiaalselt M1 Mace, pigem viitab see sellele, et nii M1 Mac kui ka Intel Mac võivad nakatuda.

Teada on see, et nakatunud arvutid võtavad serveriga ühendust kord tunnis. , seega võib see olla mingis vormis ettevalmistus suureks rünnakuks.

Pahavara kasutab käskude täitmiseks Mac OS Installeri Javascripti API-d.

Turvaettevõte pole siiani suutnud määrata, kuidas käsud viivad millegi kaugemale, ja seega pole siiani teada, kuivõrd Hõbedane Varblane ohtu kujutab. Turvafirma usub sellegipoolest, et pahavara on tõsine.

Apple'i poolel on ettevõte tühistanud Silver Sparrow pahavaraga seotud paketi allkirjastamiseks kasutatud sertifikaadi.

Vaatamata Apple'i notariteenusele on MacOSi pahavaraarendajad edukalt sihtinud õunatooteid, sealhulgas neid, mis kasutavad uusimat ARM-kiipi, nagu MacBook Pro, MacBook Air ja Mac Mini.

Apple väidab omavat „tööstuse- juhtiv ”kasutajakaitsemehhanism on paigas, kuid pahavara oht püsib pidevalt.

Tundub, et ohutegijad on juba mängu ees, sihtides M1 kiipe juba lapsekingades. Seda hoolimata sellest, et paljud seaduslikud arendajad pole oma rakendusi uuele platvormile porteerinud.

Silver Sparrow macOSi pahavara saadab Inteli ja ARM-i binaarkaardid, kasutab AWS-i ja Akamai CDN-i

Teadlased selgitasid Silverit Sparrow toimingud ajaveebi postituses „Clipping Silver Sparrow tiivad: MacOSi pahavara väljasõit enne lendu lendamist.

Uus pahavara eksisteerib kahes binaaris, Mach-objekti vormingus, mis sihib Intel x86_64 protsessoreid ja Mach-O binaarne, mis on mõeldud M1 Maci jaoks.

MacOS-i pahavara installitakse Apple'i installiprogrammide kaudu nimega "update.pkg" või "updater.pkg".

Arhiivid sisaldavad JavaScripti koodi, mis töötab enne installiskripti käivitamist, paludes kasutajal lubada programm „otsige, kas tarkvara saab installida.”

Kui kasutaja nõustub, installib JavaScripti kood skripti nimega verx.sh. Installiprotsessi katkestamine on selles hetkes kasutu, kuna Malwarebytes väidab, et süsteem on juba nakatunud.

Pärast installimist võtab skript iga tund ühendust käsu- ja juhtimisserveriga, kontrollides, kas käske või binaarfaile ei täideta.

Käsu- ja juhtimiskeskus töötab Amazon Web Services (AWS) ja Akamai sisuteenuste võrkude (CDN) infrastruktuuris. Teadlaste sõnul muudab pilvetaristu kasutamine viiruse blokeerimise raskemaks.

Üllataval kombel ei tuvastanud teadlased lõpliku kasuliku koormuse kasutuselevõttu, muutes pahavara lõpliku eesmärgi saladuseks.

Nad märkisid, et võib-olla ootas pahavara teatud tingimuste täitmist. Samamoodi võib see tuvastada turvauurijate jälgimise, vältides seega pahatahtliku kasuliku koormuse juurutamist.

Käivitamisel prindivad Inteli x86_64 binaarkaardid „Hello World”, samal ajal kui Mach-O binaarfailides kuvatakse „You did it ! ”

Teadlased nimetasid neid„ pealtvaatajate kahendfailideks ”, kuna nad ei ilmutanud pahatahtlikku käitumist. Lisaks on MacOS-i pahavaral mehhanism enda eemaldamiseks, lisades selle varjamisvõimalusi.

Kuid nad märkisid, et iseenesliku eemaldamise funktsiooni ei kasutatud kunagi üheski nakatunud seadmes. Pahavara otsib ka img URL-i, kust see pärast installimist alla laaditi. Nad väitsid, et pahavaraarendajad soovisid jälgida, milline levituskanal on kõige tõhusam.

Teadlased ei suutnud välja selgitada, kuidas pahavara tarniti, kuid võimalike levitamiskanalite hulka kuuluvad võltsitud värskendused, piraattarkvara, pahatahtlikud reklaamid või õigustatud rakendused.

Küberkurjategijad määratlevad oma rünnakute reeglid ja see on peame kaitsma nende taktika eest, isegi kui need taktikad pole täiesti selged. Selline olukord on värskelt tuvastatud macOS-i sihtinud pahavara Silver Sparrow'ga. Praegu tundub, et see ei tee liiga kohutavalt palju, kuid see võib anda ülevaate taktikast, mille vastu peaksime kaitsma.

Silver Sparrow pahavara tehnilised andmed Teadlaste uurimise kohaselt on Silver Sparrow pahavaral kaks versiooni, millele viidatakse kui „versioon 1“ ja „versioon 2“.Pahavara versioon 1

- Faili nimi: updater.pkg (v1 installipakett)

- MD5: 30c9bc7d40454e501c358f77449071aa

Pahavara versioon 2

- Faili nimi: uuendus .pkg (v2 installipakett)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Peale allalaaditavate URL-ide ja skripti kommentaaride muutuse oli kahel pahavara versioonil ainult üks oluline erinevus. Esimene versioon hõlmas ainult Inteli x86_64 arhitektuuri jaoks kompileeritud Mach-O binaararvutit, teine versioon aga nii Intel x86_64 kui ka M1 ARM64 arhitektuuride jaoks kompileeritud Mach-O binaararvutit. See on oluline, kuna M1 ARM64 arhitektuur on uus ja uue platvormi jaoks on avastatud väga vähe ohte.

Tundub, et Mach-O kompileeritud binaarkaardid ei tee midagi, nii et neid nimetatakse „pealtvaatajateks binaarkaardid. ”

Kuidas hõbevarblast jaotatakse?Aruannete põhjal levitatakse palju MacOS-i ohte pahatahtlike reklaamide kaudu üksikute iseseisvate installijatena PKG või DMG kujul, maskeerides neid õigustatud rakendustena (näiteks Adobe Flash Player) või värskendustena. Sel juhul levitasid ründajad pahavara aga kahes erinevas paketis: updater.pkg ja update.pkg. Mõlemad versioonid kasutavad käivitamiseks samu võtteid, erinedes ainult kõrvalseisja binaari koostamisel.

Silver Sparrow puhul on ainulaadne asi see, et selle installipaketid kasutavad kahtlaste käskude täitmiseks macOS Installeri JavaScripti API-d. Kuigi mõni seaduslik tarkvara teeb seda ka, teeb see pahavara esimest korda. See on kõrvalekalle käitumisest, mida tavaliselt täheldame pahatahtlikes macOS-i installiprogrammides, kus käskude täitmiseks kasutatakse tavaliselt eelinstallimis- või järelsinstallskripte. Eelinstallimise ja installimise järgsel juhul loob install konkreetse telemeetria mustri, mis näeb välja järgmine:

- Vanemprotsess: package_script_service

- Protsess: bash, zsh, sh, Python, või mõni muu tõlk

- Käsurida: sisaldab eelinstallimist või postinstallimist

See telemeetria muster ei ole üksinda eriti suure täpsusega pahatahtlikkuse näitaja, sest isegi seaduslik tarkvara kasutab skripte, kuid see tuvastab usaldusväärselt installijad eelinstallimise ja järelsinstallimise skriptide abil. Silver Sparrow erineb sellest, mida loodame näha pahatahtlikelt macOS-i installijatelt, lisades paketifaili XML-faili Distribution Definition JavaScripti käsud. See loob teistsuguse telemeetria mustri:

- vanemaprotsess: installija

- protsess: bash

Nagu eelinstallitud ja installitud skriptide puhul, ei piisa ka sellest telemeetria mustrist pahatahtliku käitumise tuvastamiseks. Eelinstallitud ja postinstallivad skriptid sisaldavad käsurea argumente, mis pakuvad vihjeid selle kohta, mida tegelikult käivitatakse. Pahatahtlikud JavaScripti käsud töötavad seevastu seaduspärase macOS Installeri protsessiga ja pakuvad installipaketi sisule või selle paketi JavaScripti käskude vähesele nähtavusele.

Teame, et pahavara installiti Apple'i installipakettide (.pkg-failide) kaudu nimega update.pkg või updater.pkg. Kuid me ei tea, kuidas neid faile kasutajale tarniti.

Need .pkg-failid sisaldasid JavaScripti koodi, nii et kood töötaks kohe alguses, enne kui installimine on tegelikult alanud . Seejärel küsitakse kasutajalt, kas nad soovivad lubada programmil töötada, et teha kindlaks, kas tarkvara saab installida.

Silver Sparrow installer ütleb kasutajale:

"See pakett käivitab programmi, et teha kindlaks, kas tarkvara on võimalik installida."

See tähendab, et kui klõpsaksite nuppu Jätka, kuid mõtleksite sellele paremini ja installija sulgeksite, oleks juba hilja. Olete juba nakatunud.

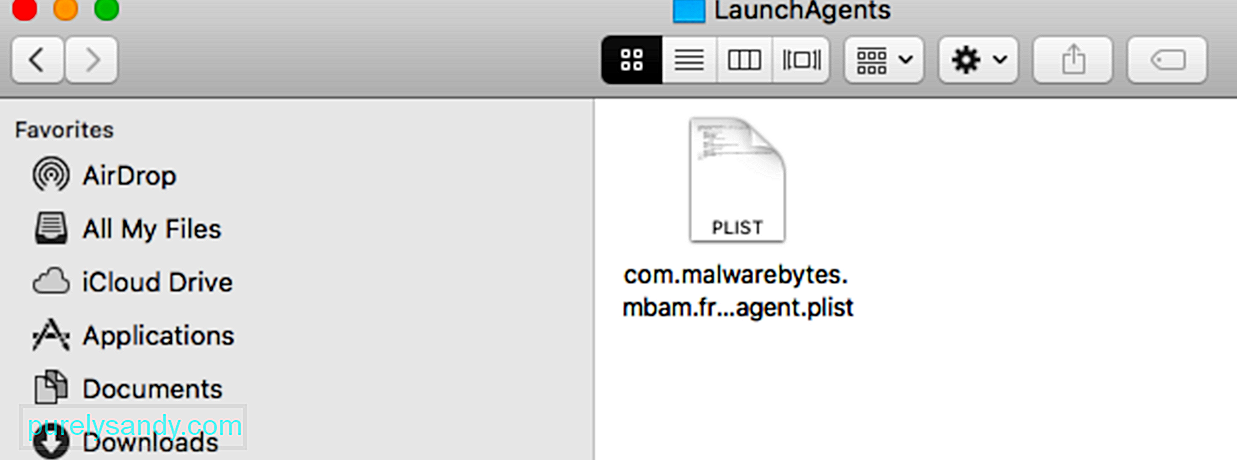

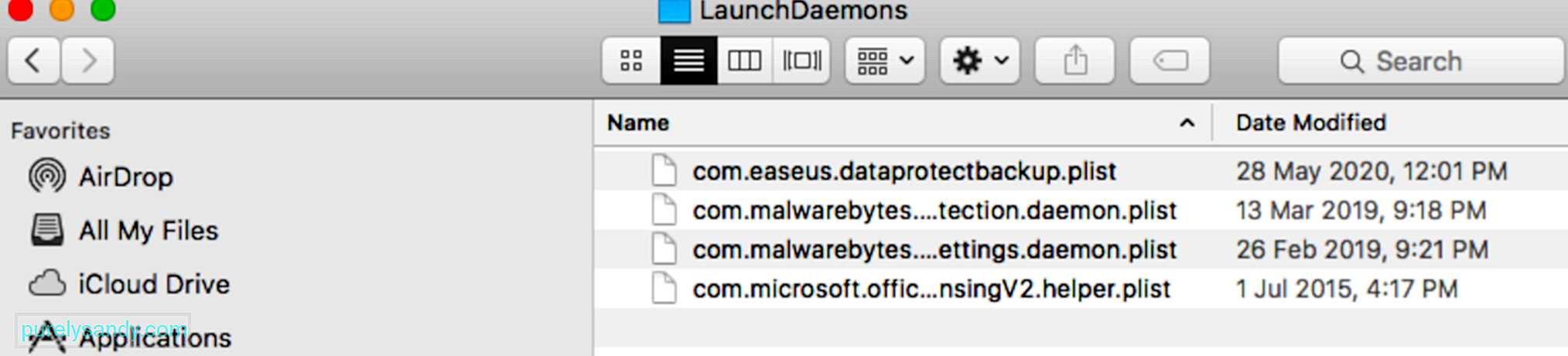

Teine viide pahatahtlikule tegevusele oli PlistBuddy protsess, mis loob teie Macis LaunchAgenti.

LaunchAgents pakub viisi käsku launchd, macOS-i lähtestussüsteemi, perioodiliselt või automaatselt ülesannete täitmiseks. Neid saab lõpp-punkti kirjutada iga kasutaja, kuid tavaliselt täidab nad ka neid kirjutava kasutajana.

Atribuutide loendite (plistide) loomiseks MacOS-is on mitu võimalust ja mõnikord kasutavad häkkerid oma vajaduste rahuldamiseks erinevaid meetodeid. Üks selline viis on sisseehitatud tööriist PlistBuddy, mis võimaldab teil luua lõpp-punktis mitmesuguseid atribuutide loendeid, sealhulgas LaunchAgents. Mõnikord pöörduvad häkkerid püsivuse tuvastamiseks PlistBuddy poole ja see võimaldab kaitsjatel hõlpsalt kontrollida LaunchAgenti sisu EDR-i abil, kuna faili kõiki omadusi kuvatakse enne kirjutamist käsureal.

In Silver Sparrow's juhul on need käsklused, mis kirjutavad plisti sisu:

- PlistBuddy -c „Add: Label string init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Lisa: RunAtLoad bool tõsi" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: StartInterval täisarv 3600" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: ProgramArguments array“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: ProgramArguments: 0 string '/ bin / sh'" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: ProgramArguments: 1 string -c" ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plisti XML sarnaneb järgmisega:

Silt

init_verx

RunAtLoad

tõsi

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[ajatempel] [plisti andmed on alla laaditud]

Silver Sparrow sisaldab ka failide kontrolli, mis põhjustab kõigi püsimehhanismide ja skriptide eemaldamise, kontrollides kettal ~ / Library /._ nepakank olemasolu. Kui fail on olemas, eemaldab Silver Sparrow kõik selle komponendid lõpp-punktist. Malwarebytes'ist (d41d8cd98f00b204e9800998ecf8427e) teatatud räsid näitasid, et ._insu fail on tühi.

kui [-f ~ / Library /._sup]

siis

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / teek / rakendus \\ tugi / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Installimise lõpus täidab Silver Sparrow kaks avastamiskäsku lokkide HTTP POST-päringu andmete koostamiseks, mis viitavad installi toimumisele. Üks otsib aruandluse jaoks süsteemi UUID-i ja teine leiab URL-i, mida kasutati originaalpaketi faili allalaadimiseks.

sqlite3 päringu käivitamisega leiab pahavara algse URL-i, kust PKG alla laadis, andes küberkurjategijatele idee edukatest levitamiskanalitest. Tavaliselt näeme sellist tegevust pahatahtliku reklaamvara abil macOS-is: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * > Kuidas eemaldada Silver Sparrow pahavara Macist

Apple astus kiiresti arendaja sertifikaatide alistamiseks, mis võimaldas Silver Sparrow pahavara installida. Seetõttu ei tohiks edasine installimine enam võimalik olla.

Apple'i kliendid on tavaliselt pahavara eest kaitstud, kuna kogu väljaspool Mac App Store'i alla laaditud tarkvara peab olema notariaalselt kinnitatud. Sel juhul näib, et pahavara kirjutajad suutsid hankida paketi allkirjastamiseks kasutatud sertifikaadi.

Ilma selle sertifikaadita ei saa pahavara enam nakatada arvuteid.

Teine viis hõbevarblase tuvastamiseks on indikaatorite olemasolu otsimine, et kinnitada, kas tegemist on hõbesilmaga või millegi muuga:

- otsige protsessi, mis näib olevat PlistBuddy käivitaja koos käsureaga, mis sisaldab järgmist: LaunchAgents ja RunAtLoad ja true. See analüütik aitab leida mitu MacOS-i pahavara perekonda, mis loovad püsivuse LaunchAgenti.

- Otsige protsessi, mis näib olevat sqlite3 käivitatav koos käsureaga, mis sisaldab: LSQuarantine. See analüütik aitab leida mitu MacOSi pahavara perekonda, kes manipuleerivad allalaaditud failide metaandmetega või otsivad neid.

- Otsige protsessi, mis näib olevat lokke käivitav koos käsureaga, mis sisaldab järgmist: s3.amazonaws.com. See analüütik aitab leida mitu macOS-i pahavara perekonda, kes kasutavad levitamiseks S3 koppe.

Nende failide olemasolu näitab ka seda, et teie seadet on rikutud pahavara Silver Sparrow kas 1. või 2. versiooniga. :

- ~ / Library /._ nepakank (tühi fail, mida kasutatakse pahavara enda kustutamiseks)

- /tmp/agent.sh (shelliskript käivitatakse installi tagasihelistamiseks)

- /tmp/version.json (faili allalaadimine S3-st täitmisvoo määramiseks)

- /tmp/version.plist (versioon.json teisendatud atribuutide loendiks)

Pahavara 1. versiooni puhul:

- Faili nimi: updater.pkg (v1 installipakett) või värskendaja (kõrvalseisja Mach-O Inteli binaarne versioon v1 paketis)

- MD5: 30c9bc7d40454e501c358f77449071aa või c668003c9c5b1689ba47a431512b03cc s s [.] com (S1 ämber, mis hoiab versiooni.json for v1)

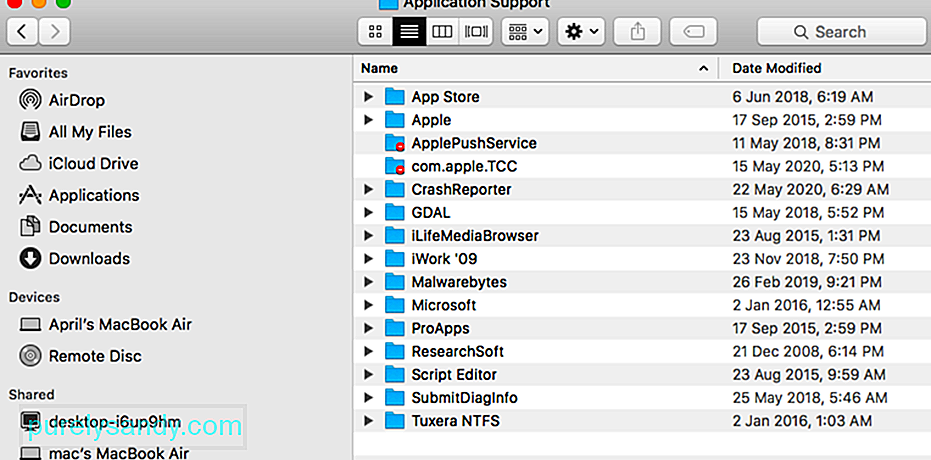

- ~ / Library / Application Support / agent_updater / agent.sh (v1 skript, mis käivitatakse iga tunni tagant)

- / tmp / agent (fail, mis sisaldab lõplikku v1 kasulikku koormust, kui see on jaotatud)

- ~ / Library / Launchagents / agent.plist (v1 püsimehhanism)

- ~ / Library / Launchagents / init_agent.plist (v1 püsimismehhanism)

- arendaja ID Saotia Seay (5834W6MYX3) - Apple tühistas v1 kõrvalseisja binaarallkirja

Pahavara 2. versiooni puhul:

- Faili nimi: update.pkg (installiprogramm v2-le) või tasker.app/Contents/MacOS/tasker (kõrvalseisja Mach-O Intel & amp; M1 binaarne versioon v2-s)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 või b370191228afa

- s3.amazonaws [.] com (S3 ämber, milles on versioon.json for v2)

- ~ / Library / Application Support / verx_updater / verx.sh (v2 skript, mis käivitatakse iga tund)

- / tmp / verx (fail, mis sisaldab lõplikku v2 kasulikku koormust, kui see on jaotatud)

- ~ / Library / Launchagents / verx.plist (v2 püsimismehhanism)

- ~ / Library / Launchagents / init_verx.plist (v2 püsimismehhanism)

- arendaja ID Julie Willey (MSZ3ZH74RK) - Apple'i poolt tühistatud v2 pealtvaataja kahendallkiri

Silver Sparrow pahavara kustutamiseks saate teha järgmisi samme:

1. Skannige pahavaratõrje abil.Parim kaitse arvuti pahavara eest on alati usaldusväärne pahavaratõrje, näiteks Outbyte AVarmor. Põhjus on lihtne: pahavaratõrje tarkvara kontrollib kogu teie arvutit, otsib ja eemaldab kõik kahtlased programmid, hoolimata nende peitumisest. Pahavara käsitsi eemaldamine võib toimida, kuid alati on võimalus, et võite millestki ilma jääda. Hea pahavaratõrjeprogramm seda ei tee.

2. Kustutage Silver Sparrow programmid, failid ja kaustad.

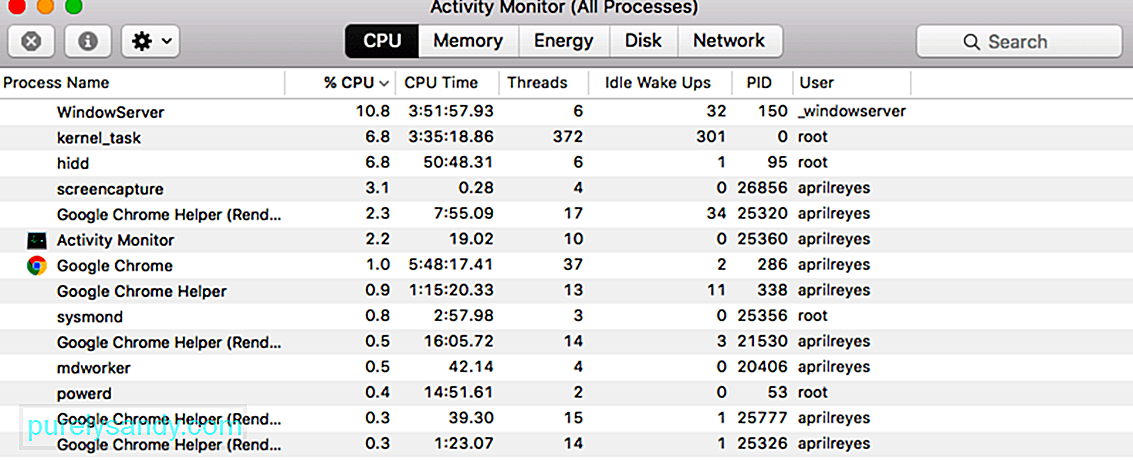

Oma Maci pahavara Silver Sparrow kustutamiseks navigeerige kõigepealt Activity Monitori ja hävitage kõik kahtlased protsessid. Vastasel juhul saate selle kustutamisel veateateid. Aktiivsusmonitori jõudmiseks toimige järgmiselt.

Pärast kahtlaste programmide kustutamist peate kustutama ka pahavaraga seotud failid ja kaustad. Järgmised sammud tuleb teha:

Pärast pahavara käsitsi kustutamist arvuti kõvakettalt peate desinstallima ka kõik brauseri Laiemad tulemused laiendused. Avage Seaded & gt; Kasutatavad brauseri laiendused ja eemaldage kõik teile tundmatud laiendused. Teise võimalusena saate oma brauseri vaikeseadetele lähtestada, kuna see eemaldab ka kõik laiendused.

KokkuvõteSilver Sparrow pahavara jääb salapäraseks, kuna see ei lae alla isegi pikka aega täiendavaid kasulikke koormusi. See tähendab, et meil pole aimugi, milleks pahavara mõeldud oli, jättes Maci kasutajad ja turvaeksperdid hämmingusse, mida see teha peaks. Vaatamata pahatahtliku tegevuse puudumisele kujutab pahavara olemasolu ise nakatunud seadmetele ohtu. Seega tuleks see kohe eemaldada ja kõik selle jäljed kustutada.

Youtube video: Kõik, mida peate teadma, kui Mac on nakatunud uue hõbevarva pahavaraga

09, 2025